HashiCorp Updates

HashiCorp heeft de afgelopen weken allemaal nieuwe releases uitgebracht van hun software. Hier zie je de belangrijkste en/of leukste wijzigingen.

Vault v1.13.0

- PKI verbeteringen

- Secret sharing over namespaces heen (Enterprise)

- User lockout

- OSCP support voor de TLS auth method

- Event system (alpha)

- Kubernetes secrets engine in de UI

- Diverse bugfixes

Er is een UI in beta uitgebracht die je een duidelijker overzicht geeft van de verschillende flows.

Nu kun je secrets over namespaces heen delen. Dit werkt ook door op Vault Agent.

Eigenlijk het bekende principe; probeer je te vaak in te loggen met verkeerde gegevens, dan word je tijdelijk gelocked. Deze details kun je specificeren in een config file, waarbij je bepaalde waarden kunt overschrijven. Denk hierbij aan een situatie dat je een lockout_duration van 40 minuten globaal hebt, maar dat je voor userpass de lockout_duration op 20 minuten instelt.

Je kunt nu op ingetrokken certificaten controleren met het OSCP protocol.

Er is een start gemaakt met een event system, waarbij custom events weggeschreven kunnen worden door secret engines en plugins. Op dit moment wordt het uitgetest met de KV secrets engine

De K8S secrets engine is nu ook in de UI te beheren. Eerder kon dit alleen nog via de CLI. En zoals bij zoveel van de secrets engines en auth methods: wil je de volledige controle, doe dit dan via ofwel de CLI ofwel de API. De UI heeft niet alle features van alle componenten in zich.

Zoals in elke release zijn er ook de nodige bugs gefixed. In deze release onder andere een Kubernetes authentication fix, maar nog veel meer. Kijk hier voor de volledige release notes.

Consul v1.15.0

- Geen officiële Dockerhub images meer

- UI updates

- API Gateway (Beta)

- Troubleshoot commando's

- Bug fixes

Vanaf Consul 1.16, stopt men met het uitleveren van officiële Dockerhub images, maar verschijnen ze alleen onder hun eigen Verified Publisher. Gebruik je ergens in je code een docker pull consul? Verander dat dan naar docker pull hashicorp/consul.

Er zijn wat kleine veranderingen aangebracht in de UI van Consul, waardoor het net nog iets beter smoelt.

Deze beta versie ondersteunt een API gateway op VM's. API Gateway is een ingress voor een Consul netwerk.

Er zijn nu de commando's consul troubleshoot upstreams en consul troubleshoot proxy bij gekomen die het een en ander wat makkelijker maken als je moet troubleshooten in je service mesh configuratie.

Kijk hier voor de volledige release notes.

Nomad v1.5.0

- Single sign-on middels OIDC Je kunt nu middels een OIDC provider met single-signon doorhoppen naar Nomad.

- Dynamic node metadata

- Job templates Het is nu nog makkelijker geworden om te starten met een Nomad job. Je kunt nu namelijk gebruik maken van Job Templates, die een viertal verschillende jobs voor je kunt maken. Ideaal om snel even een jobspec in elkaar te zetten.

- Access control list (ACL) policies en tokens in de UI

- UI block

- Bug fixes

Als je custom metadata gebruikt voor je nodes (denk bijv. aan een rack aanduiding of een zaalnummering) dan moest je dit in de configuratiefile veranderen en Nomad opnieuw opstarten. Dit hoeft nu niet meer: je kunt dit nu rechtstreeks via de API wijzigen.

De UI heeft nu ook een stukje gekregen waarin je je ACL policies kunt inzien, wijzigen maar ook kunt maken. Je krijgt dan gelijk een mooi voorbeeld te zien wat je dan naar je eigen hand kunt zetten. Ook kun je voor een specifieke policy een "test-token" maken. Dit is een token met een TTL van 10 minuten, zodat je je policy even uit kunt testen. Om dit alles te kunnen zien moet je wel zijn ingelogd met een management token.

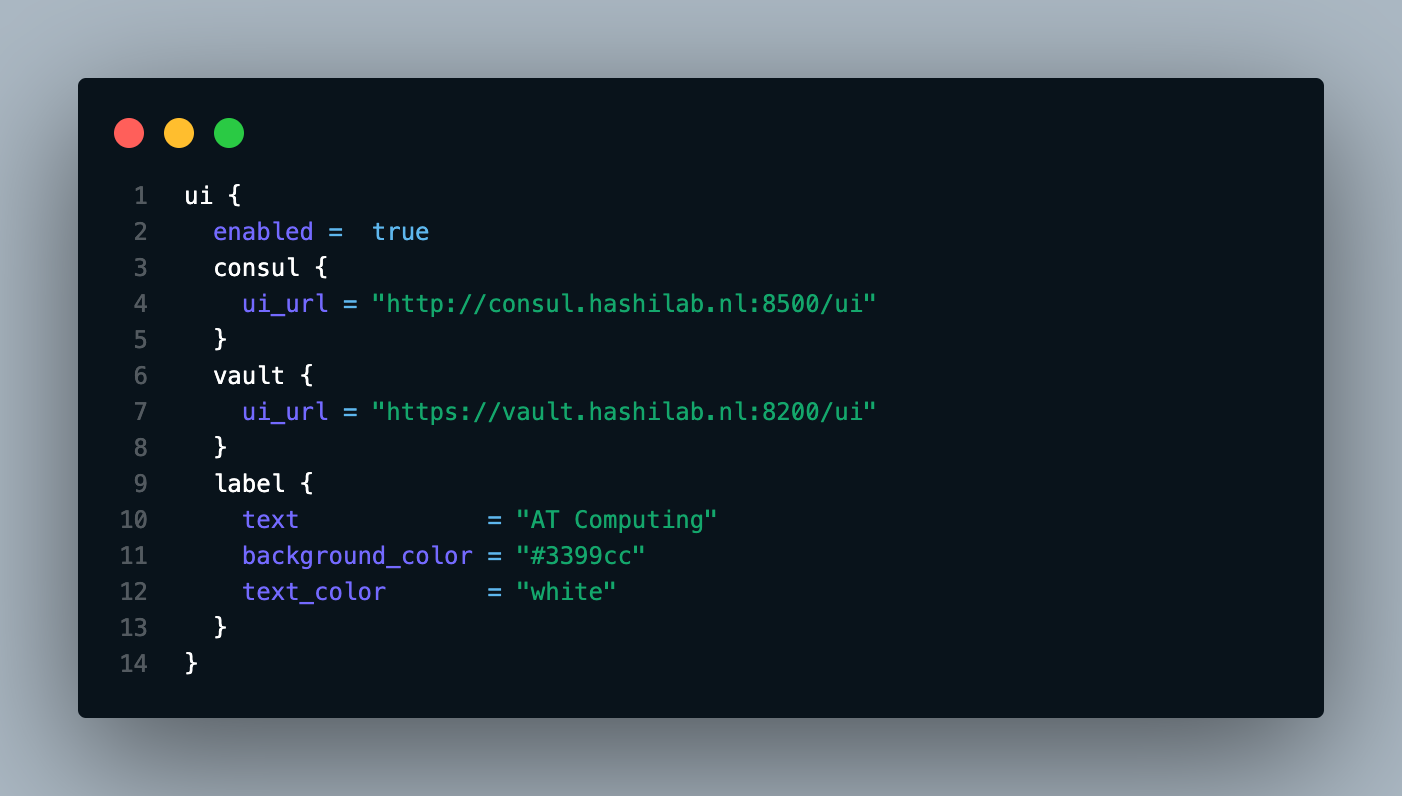

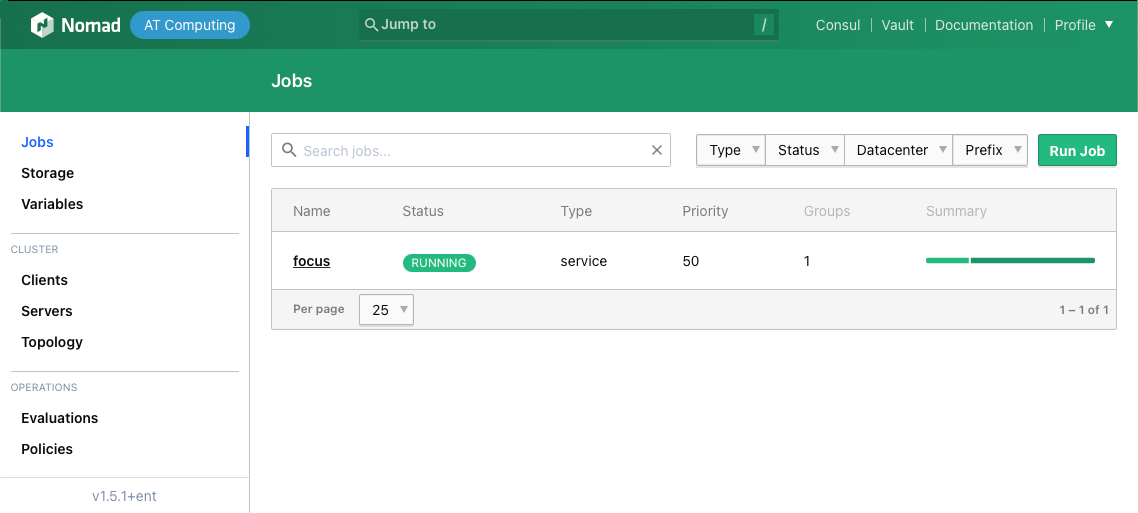

Het is nu mogelijk om een ui stanza in je Nomad configuratie file erbij te zetten, die er voor zorgt dat je vanuit Nomad kunt deeplinken naar zowel Consul als Vault (in de bovenste balk van de UI) en ook nog een mooi notificatieblokje weer kan geven, zodat als je met meerdere Nomad clusters werkt, makkelijk op basis van bijv. kleur kan herkennen op welk cluster je nu zit.

Onderstaande code:

Resulteert in de volgende UI balk:

Kijk hier voor de volledige release notes.

Terraform v1.4.0

- terraform_data in plaats van null_resource

- Ondersteuning voor OPA

- Verbeterde TFC output

- Terraform plan

- Bug fixes

De null provider wordt vaak in Terraform plans gebruikt voor speciale doeleinden. Nu hoef je er geen extra provider meer voor te laden, je kunt nu een null_resource vervangen door een native terraform_data resource.

De Open Policy Agent wordt nu ondersteund in CLI-runs met Terraform Cloud. Hiermee kun je nog meer controle uitoefenen op je workflows en kun je een beetje zien als de tegenhanger van een Sentinel policy.

De output die Terraform Cloud (TFC) teruggeeft aan de gebruiker is verbeterd. Dit was altijd al zo voor workflows die via de UI werden gestart, maar dit is nu ook mogelijk gemaakt voor de CLI gebaseerde workflows.

Terraform plan kan nu ook een plan wegschrijven wanneer er een fout op is getreden. Dit kan handig zijn in je troubleshoot proces.

Kijk hier voor de volledige release notes.

Boundary v.0.12.0

- Direct Address Targets

- Metrics

- JSON credentials in de UI

- Multi-Hop sessies (HCP)

- Vault credential library

- Bug fixes

Je kunt nu een adres direct koppelen aan een target, zonder dat je iets van host catalogs, host sets of hosts hoeft te gebruiken.

Kleine verbeteringen in hun metrics schema.

Je kunt nu ook JSON credentials gebruiken in de UI. Dat maakt het soms net iets makkelijker om dingen voor elkaar te krijgen.

Je kunt deze multi-hop PKI workers met elkaar laten praten voor zowel authenticatie als een sessie-proxy. Zo kun je ze als het ware aan elkaar knopen en kun je op die manier verbindingen bewerkstelligen die door meerdere lagen van je netwerk heen gaan. Maar deze functionaliteit is alleen voor het HashiCorp Cloud Platform (HCP) beschikbaar.

Je kunt nu gebruik maken van de SSH secrets engine van Vault om private- en public ssh keys te genereren.

Kijk hier voor de volledige release notes.

Waypoint v.0.11.0

- CLI verbeteringen

- Nomad integratie

- Bug fixes

Door onder andere de toevoeging van het waypoint job cancel en het waypoint job list commando.

Je kunt Waypoint uiteraard met Nomad integreren, maar er zat nog wel een vervelende bug in waardoor het installatiescript op het einde geen connectie kon maken met de Waypoint server op Nomad.

Kijk hier voor de volledige release notes.

$ blog-details

- $ categorie: HashiCorp

- $ tools: Vault, Nomad, Consul, Terraform, Boundary, Waypoint

- $ date: 2023-04-17T14:00:00 CEST